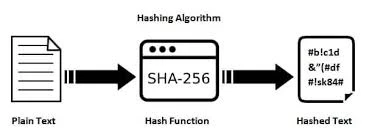

SHA-256是一种由美国国家安全局(NSA)设计、经国家标准与技术研究院(NIST)认证的密码学哈希函数,属于SHA-2算法家族,其核心功能是将任意长度的输入数据转换为256位(32字节)的固定长度哈希值。比特币选择SHA-256作为核心算法,是基于其经过验证的安全性、硬件友好的计算效率及对抗中心化攻击的独特优势,这一选择成为支撑比特币去中心化信任体系的关键技术决策。

一、SHA-256:密码学哈希函数的工业级标准

1.1 核心技术特性

SHA-256的不可替代性源于四大核心特性:

- 固定输出长度:无论输入是1KB的文本还是1GB的文件,输出始终是256位的二进制数(通常以64位十六进制字符串表示),这种确定性为数据验证提供了统一标准。

- 抗碰撞性:从数学上极难找到两组不同输入生成相同哈希值。据密码学理论推算,成功碰撞SHA-256的概率约为1/2^128,这一概率远低于“连续两次中彩票头奖”的可能性,确保了数据的唯一性标识。

- 单向性:通过哈希值反推原始输入在计算上不可行。即使已知部分输入,也无法通过哈希值还原完整信息,这为密码存储、数字签名等场景提供了安全基础。

- 雪崩效应:输入数据的微小变化(如单个比特翻转)会导致输出哈希值完全不同。例如,“Hello World”与“hello World”的SHA-256哈希值差异超过90%的比特位,这种敏感性确保了数据篡改可被立即检测。

1.2 广泛的应用生态

SHA-256不仅是区块链领域的基础技术,更已成为全球信息安全的工业标准:

- 数据完整性验证:软件下载站通过提供文件SHA-256哈希值,让用户校验文件是否被篡改;

- 数字签名体系:SSL/TLS协议中,证书指纹基于SHA-256生成,确保网站身份真实性;

- 密码存储:Linux系统中,用户密码经SHA-256加盐哈希后存储,即使数据库泄露也无法还原原始密码;

- 区块链基础设施:除比特币外,以太坊(区块头哈希)、比特币现金等主流区块链均采用SHA-256作为核心哈希算法。

二、比特币选择SHA-256的战略考量

2009年比特币网络启动时,中本聪选择SHA-256作为工作量证明(PoW)和区块标识的核心算法,并非偶然,而是基于安全性、效率与去中心化的三重平衡。

2.1 安全性:经受考验的国家级信任背书

- 权威机构认证:SHA-256由NSA设计并被NIST纳入FIPS 180-4标准,广泛应用于金融、军事等高安全需求场景。截至2025年,尚无任何实际攻击案例能有效破解SHA-256的抗碰撞性,其安全性已通过16年的全球实践验证。

- 抗量子计算冗余:尽管量子计算理论上可能威胁现有密码体系,但破解SHA-256需实现约2^128次运算。IBM 2024年报告显示,当前最先进的量子计算机仅能实现256-qubit纠缠,而破解SHA-256需数百万qubit级别的量子计算机,且需运行约2^128次Grover算法迭代。按当前量子技术发展速度,业内普遍认为SHA-256在2040年前仍具备足够安全冗余。

2.2 计算效率:硬件友好型设计赋能去中心化

- 低资源消耗:SHA-256的运算逻辑仅依赖基础算术操作(位移、异或、模加等),无需复杂数学运算,这使得普通CPU/GPU即可参与早期挖矿,避免了技术门槛导致的算力垄断。

- ASIC优化潜力:随着比特币算力增长,SHA-256的硬件加速特性逐渐显现。专用集成电路(ASIC)可将SHA-256运算效率提升数万倍。台积电2025年推出的7nm ASIC矿机,已实现25W/T的能效比(每计算1太哈希仅消耗25瓦电力),较2020年提升5倍以上,这种硬件友好性确保了比特币网络的可持续扩展。

2.3 抗中心化:维护网络权力平衡的技术基础

- 初期算力分散:SHA-256的设计允许个人通过CPU(2009-2010年)、GPU(2010-2013年)参与挖矿,避免了早期被单一实体垄断算力的风险。相比之下,同期的Scrypt算法(如莱特币)虽设计初衷是“ASIC抗性”,但实际仍被专用硬件破解,而SHA-256的透明性反而更早实现了算力市场化竞争。

- 算力集中的可控性:尽管当前比特币算力高度集中于少数矿池,但SHA-256的算法透明性使得任何人都可通过购买ASIC矿机参与竞争,理论上不存在“算法后门”或“算力垄断壁垒”。这种开放性确保了比特币网络权力最终由算力投票决定,而非算法设计缺陷导致的中心化。

三、与其他哈希算法的对比:为何SHA-256仍是最优解?

| 特性 | SHA-256 | SHA-1(已淘汰) | BLAKE2(现代替代) | Scrypt(莱特币采用) |

|---|---|---|---|---|

| 输出长度 | 256位 | 160位 | 可调(最高512位) | 160位 |

| 安全状态 | 无实际攻击案例(2025年) | 2017年被成功碰撞攻击 | 理论安全,实践验证不足 | 2014年被ASIC破解 |

| 硬件效率 | 高(ASIC能效比25W/T) | 高(已淘汰) | 软件效率高,硬件优化不足 | 内存密集,ASIC成本高 |

| 去中心化适配 | 初期CPU/GPU友好,后期ASIC竞争 | 早期被GPU垄断 | 内存密集,不利于普通用户参与 | 初期抗ASIC,后期仍被破解 |

| 典型应用 | 比特币、TLS 1.2+ | 已淘汰(曾用于Git、SSL) | 瑞士银行加密、Git | 莱特币、狗狗币 |

从对比可见,SHA-256在安全性、硬件效率与去中心化适配之间实现了最佳平衡:SHA-1因输出长度不足被淘汰,BLAKE2缺乏10年以上的实践验证,Scrypt虽试图通过内存密集设计对抗ASIC,却未能阻止专用硬件开发,反而增加了普通用户的参与门槛。相比之下,SHA-256的“简单透明”使其成为经受时间考验的最优解。

四、当前安全状态与未来挑战

4.1 量子计算威胁评估

截至2025年,量子计算对SHA-256的威胁仍停留在理论层面。IBM最新报告显示,当前量子计算机最多实现256-qubit纠缠,而破解SHA-256需约2^128次运算,按Grover算法加速也需2^64次迭代,这需要数百万qubit级别的量子计算机,且需解决量子退相干等核心难题。业内普遍认为,SHA-256至少在2040年前仍具备足够安全冗余。

4.2 算法替代的社区共识障碍

尽管莱特币(Scrypt)、门罗币(RandomX)等项目尝试通过算法创新对抗ASIC垄断,但比特币社区多次拒绝算法升级提案(如2017年SegWit2x争议)。核心原因在于:SHA-256的稳定性已成为比特币网络的“护城河”,任何算法变更都可能引发社区分裂,而当前SHA-256的安全性与效率平衡尚未被新算法超越。

五、结论:SHA-256是比特币信任体系的技术基石

SHA-256不仅是一种哈希算法,更是比特币去中心化信任体系的技术基石。其经受16年实践验证的安全性、硬件友好的计算效率,以及对抗中心化的设计哲学,共同支撑了比特币从2009年的小众实验成长为市值万亿美元的全球资产。尽管未来可能面临量子计算等新兴挑战,但SHA-256在可预见的未来,仍将是比特币网络不可替代的核心技术支柱。正如比特币通过密码学而非中心化机构实现信任,SHA-256则通过数学确定性,为这一信任体系提供了坚不可摧的技术基础。