量子计算对非对称加密的威胁已进入“紧迫预警”阶段:理论上,Shor算法可彻底破解RSA、ECC等主流非对称加密体系;实践中,2025年千级量子比特设备的突破(如IBM、谷歌产品)虽未实现容错,但已使“现在加密、未来解密”的风险成为现实。应对这一威胁的核心路径是全面迁移至后量子密码学(PQC)算法,目前NIST已完成标准化选型,全球产业正启动从技术试点到规模落地的转型。

一、量子计算威胁:从理论可行到工程逼近

1. 非对称加密的“致命软肋”

传统非对称加密(如RSA-2048、ECC-256)的安全性建立在“整数分解”“离散对数”等数学难题上,经典计算机需数千年才能破解。但量子计算机运行Shor算法时,可将这类问题的复杂度从“指数级”降至“多项式级”——理论上,百万量子比特规模的容错量子计算机能在数小时内完成破解。2025年,IBM、谷歌等企业推出的千级量子比特设备虽未达到容错门槛,但已展示对特定问题的指数级算力优势,验证了量子计算的“破坏性潜力”。

2. “时间胶囊”式风险:数据窃取的未来视角

更严峻的威胁在于“现在加密,未来解密”:当前传输或存储的敏感数据(如医疗记录、金融密钥、国防机密)若被恶意存储,未来量子计算机成熟后可被批量解密。SandboxAQ研究显示,这类“数据劫持”可能导致2030年后万亿美元级经济损失,尤其对生命周期长的加密数据(如数字签名、长期合同)构成根本性威胁。

二、威胁分级:非对称加密首当其冲

不同加密体系面临的量子威胁程度差异显著,非对称加密是最脆弱的一环:

| 加密类型 | 核心依赖 | 量子威胁机制 | 威胁等级 | 应对核心 |

|---|---|---|---|---|

| 非对称加密(RSA/ECC) | 整数分解/离散对数难题 | Shor算法(多项式时间破解) | 极高 | 全面替换为PQC算法 |

| 对称加密(AES) | 密钥穷举复杂度 | Grover算法(平方根加速) | 中等 | 密钥长度翻倍(如AES-256) |

| 哈希函数(SHA-256) | 抗碰撞性 | 无高效量子攻击算法 | 低 | 无需特殊调整 |

表:量子计算对不同加密类型的威胁对比

非对称加密的“高威胁”源于其数学基础可被量子算法直接瓦解。例如,RSA-2048的安全性等价于256位对称密钥,而Shor算法可将其破解难度降至“可实现”级别;ECC虽密钥更短,但离散对数问题同样易受Shor算法攻击。相比之下,对称加密仅受Grover算法影响(密钥强度减半),AES-256仍可通过量子抗性验证。

三、后量子密码:从标准制定到产业落地

1. NIST标准化:2025年关键里程碑

2025年7月,美国国家标准与技术研究院(NIST)完成后量子密码第三轮评估,正式选定CRYSTALS-Kyber(密钥封装)、Falcon(数字签名)等算法进入标准体系,并要求联邦机构2026年前启动迁移。这一进程为全球提供了技术基准,但也暴露挑战:PQC算法的公钥长度较传统方案大10倍以上(如Kyber公钥约1KB,RSA-2048仅256B),需硬件接口、存储容量和传输效率的协同优化。

2. 产业实践:从试点到规模化转型

- 科技巨头先行:Google、Cloudflare在2025年Q2试点“PQC-TLS混合协议”,在TLS 1.3中并行使用RSA与Kyber算法,验证兼容性;IBM则将PQC集成至云安全服务,为企业提供“量子安全计算环境”。

- 高敏感领域优先:摩根大通、洛克希德·马丁等企业启动“量子安全转型计划”,优先对长期敏感数据(如客户密钥、国防通信)采用PQC加密,避免“数据时效性陷阱”。

四、应对策略:技术路径与行动框架

1. 技术迁移:两种可行路径

- 纯PQC替换:直接采用NIST标准算法(如用Kyber替代RSA进行密钥交换,Falcon替代ECC进行签名),需完成硬件驱动、软件库、协议栈的全面升级。该方案安全性最高,但成本与复杂度也最大,适合新建系统。

- 混合加密过渡:在现有架构中并行运行传统算法与PQC(如TLS连接同时支持RSA和Kyber密钥协商),逐步淘汰脆弱算法。此模式可降低中断风险,是金融、通信等关键行业的首选策略。

2. 政策与风险管理

- 合规驱动:美国《量子安全法案》(2024)强制要求关键基础设施(能源、金融、医疗)2028年前完成PQC基线改造;欧盟拟跟进类似法规,将量子安全纳入GDPR合规框架。

- 供应链审查:通过软件物料清单(SBOM)排查第三方组件中的“量子脆弱性”,优先选择支持PQC的供应商(如AWS、微软Azure已提供PQC兼容服务)。

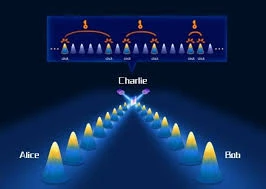

3. 长期防御:超越算法的物理层保障

量子密钥分发(QKD)通过量子态不可克隆原理实现“窃听必被察觉”的密钥传输,是PQC的重要补充。中国“京沪干线”、欧洲“量子通信网络”等项目已验证其可行性,但受限于光纤传输距离(约100公里需中继),短期难以大规模替代PQC,更适合国家级骨干网络等高安全场景。

五、紧迫性警示:2030年是“安全红线”

量子安全权威Michele Mosca教授指出:“企业若2030年前未完成PQC迁移,将面临‘俄罗斯轮盘赌式风险’”——随着量子比特稳定性提升(IBM计划2029年实现4000+容错量子比特),2030年后量子攻击的技术门槛将大幅降低。当前,NIST标准算法已就绪,产业试点验证完成,留给组织的“转型窗口期”仅剩5-8年。

结论:量子计算对非对称加密的威胁已从理论走向现实,“等待观望”将导致不可逆转的数据安全风险。企业需立即启动加密体系审计,制定PQC迁移路线图,在算法替换、混合过渡与长期防御中找到平衡,方能在“后量子时代”筑牢安全防线。